前言

洞态IAST上线有一段时间了,基于被动式IAST技术,高检出率和低误报率等特点,很好的集成到devops流程中,增加我们的效率,然而每次发现漏洞后没有及时查看导致漏洞处理上的滞后,这里通过钉钉群里机器人做自动化告警,使IAST使用上闭环起来

钉钉群聊机器人(这里可以使用飞书、企业微信等都可以的)

群里机器人文档:https://developers.dingtalk.com/document/robots/custom-robot-access

介绍了如何接入、消息类型、数据格式和错误代码排查等使用上的问题

这里获取了钉钉机器人的webhook,复制下来,在安全设置中,添加关键词用来接收告警

1 | webhook = https://oapi.dingtalk.com/robot/send?access_token=xxx |

洞态IAST接入钉钉机器人

通过洞态服务架构了解,DongTai-engine 服务是用来漏洞检测的,根据调用方法数据和污点跟踪算法分析HTTP/HTTPS/RPC请求中是否存在漏洞,通过代码发现火线团队已经在代码中预留了发送漏洞告警的方法

1 | DongTai-engine/signals/handlers/vul_handler.py 的 send_vul_notify() |

我们接入钉钉告警机器人就放到这个方法里

这里可以看到,传入了一个vul参数,由handler_vul()调用 send_vul_notify(), 看上面的注释,vul参数的数据格式

1 | http_url: 漏洞所在url |

因为我们只是自己用,就不做交互处理,直接写死到代码中

钉钉机器人支持@人,这里可以根据不同业务线设置不同告警接收人

1 | # 新增业务线告警接收人 |

然后修改 handler_vul() 方法

1 | if vul: |

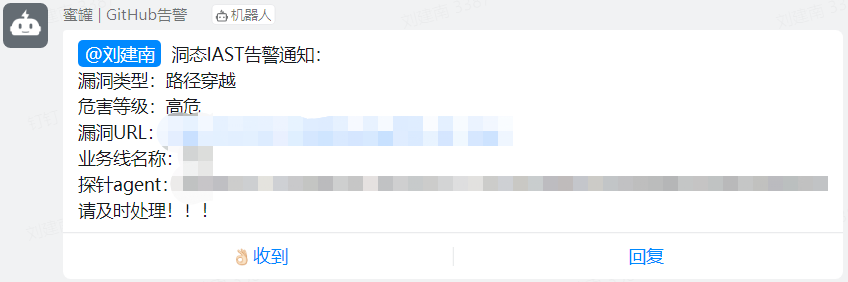

效果展示